1、病毒概述

又名Wanna Decryptor,它是蠕虫式病毒,它是通过MS17-010漏洞在全球范围内爆发,并短时间内感染大量的主机;该蠕虫感染了主机后,会向计算机中植入敲诈者病毒,导致电脑大量文件被加密。受害者电脑被黑客锁定后,病毒会提示支持价值相当于300美元(约合2069人民币)的比特币才可以解锁;目前已经波及99个国家。

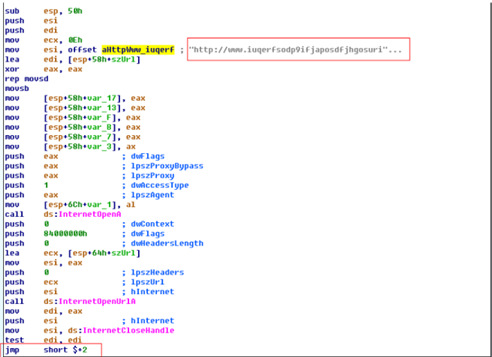

该病毒通过KillSwitch域名开关进行控制,当病毒可以正常访问该域名(www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com)时,病毒则终止其本身的运行和传播,不会对主机造成任何破坏。

2、病毒分析

mssecsvc.exe释放自身中的资源文件到C:/Windows asksche.exe, tasksche.exe本应该是勒索程序,但此变种的该程序在主流的windows操作系统上运行出错,从而没有进行勒索行为。

如果C:/Windows asksche.exe存在,mssecsvc.exe将其更名为C:/Windows/qeriuwjhrf,在重复感染的情况下,C:/Windows/qeriuwjhrf文件一般都存在。

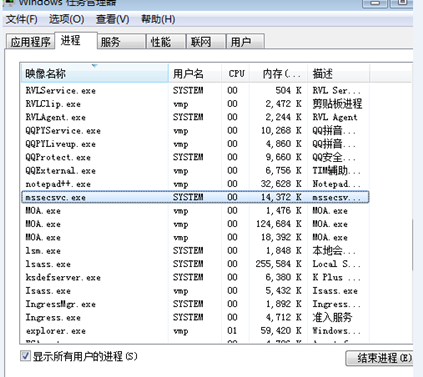

如下图,中毒主机会存在异常进程“mssecsvc.exe”。

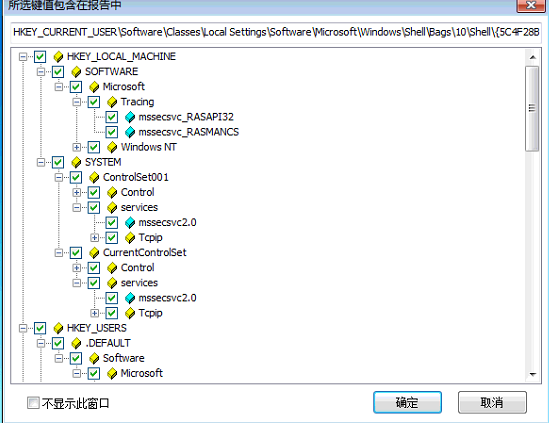

3、注册表信息

此勒索病毒变种添加了以下注册表:

HKLM/System/CurrentControlSet/Services/mssecsvc2.0

勒索病毒对应的服务启动项如下:

4、网络行为

通过抓包软件可以发现,感染病毒后访问了以下域名:

www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

该变种虽然会连接此KillSwitch域名,但是并不会因访问到该域名而终止运行。由于该变种病毒不再受KillSwitch影响,所以极可能会像当年的飞客蠕虫一样,感染量较大。