1 、验证方法

(1) 工具

验证挖矿主机常使用以下工具:

1、威胁情报社区如wiki在线(

https://wiki.sec.sangfor.com.cn)

2、搜索引擎如百度(

https://wiki.sec.sangfor.com.cn)

3、wiereshark、tcpdump等抓包工具

(2) 要点

分析挖矿主机事件只需要记住几个要点即可:

访问了可疑挖矿域名

访问了可疑IP尤其是境外IP

访问目标主机的时间是否存在可疑行为,如非工作时间,访问时间间隔有一定规律性。

(3)关键字

在分析之前,我们先学习几个挖矿相关的单词或简写:

mine 矿井;采矿

相关词汇 : miner、mining、pool

monero :门罗币

引申词 :xmr、CryptoNight

以上词汇,是一些挖矿服务器域名常用的关键词。

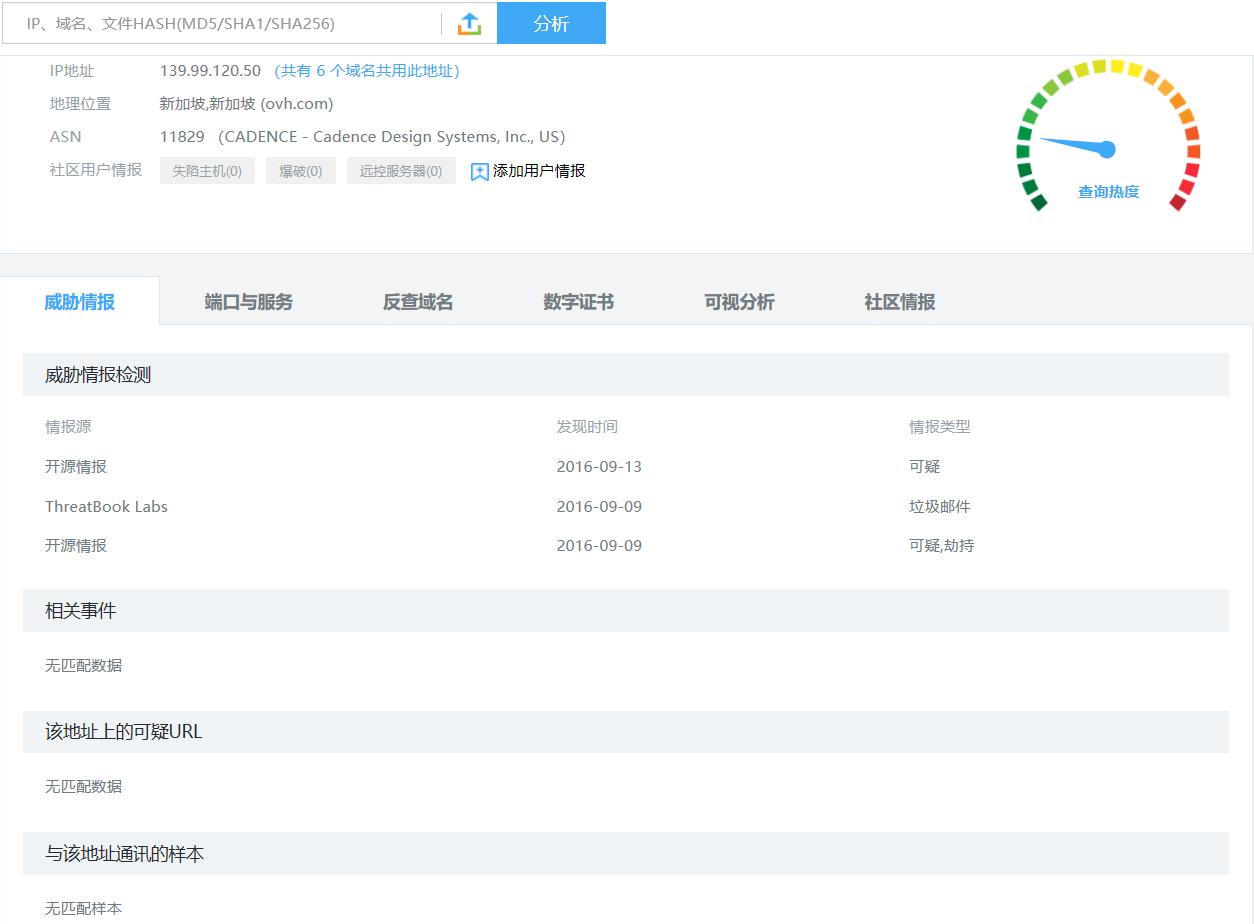

(4) 使用微步在线

我们以某个挖矿主机为例,演示如何通过微步在线进行挖矿行为的分析与验证。

点击威胁情报,跳转到微步在线首页。

在【威胁情报】这一栏目并无相关可疑信息,点击其它栏目如【端口与服务】、【反查域名】等,进行进一步确认。

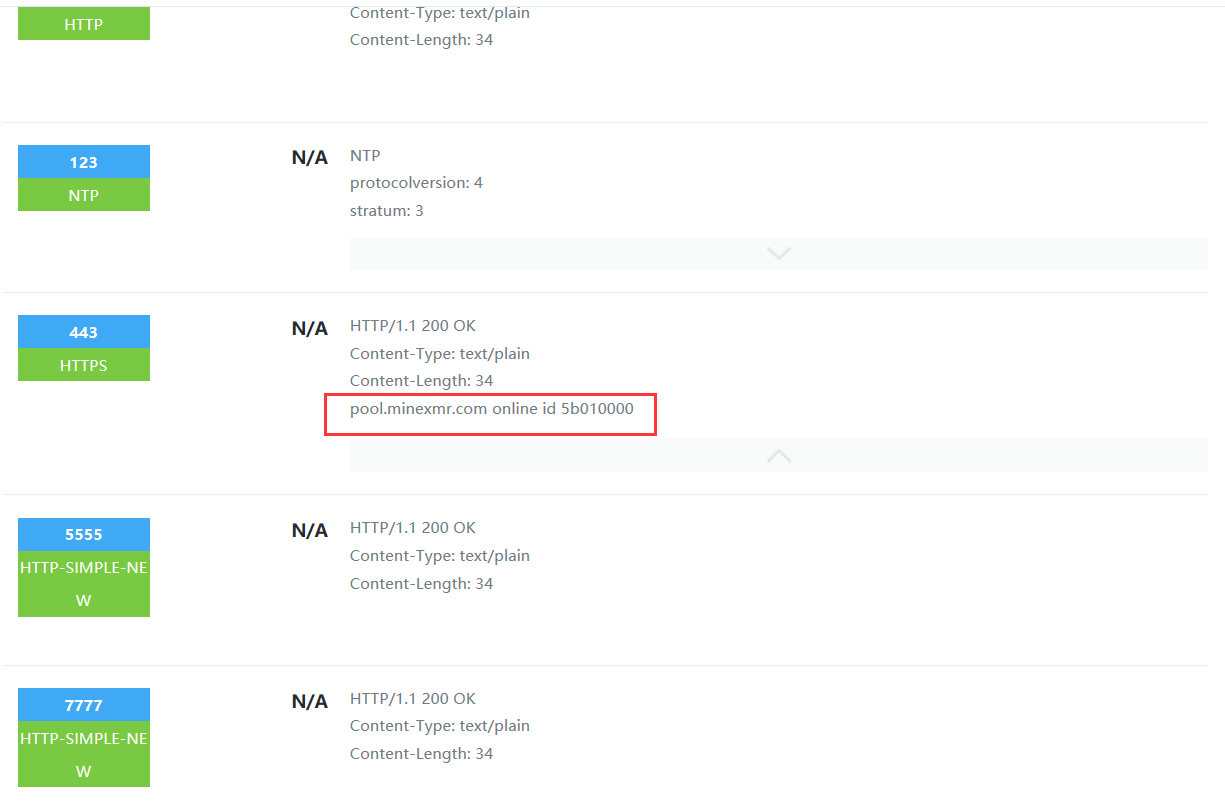

在【端口与服务】这一栏,我们看到该IP开放了较多的端口并提供服务,而443端口的HTTP头部信息存在pool.minexmr.com相关信息,而这正是一个门罗币矿池域名!

继续【反查域名】这一栏,我们看到该chinamining.vip、sg.minexmr.com、xmr.kiss58.org等可疑域名指向该IP,更进一步落实了这个IP的不可靠。

至此,我们使用微步在线可以基本确定139.99.120.50这个IP基本是矿池服务器IP。

(5) 使用百度分析

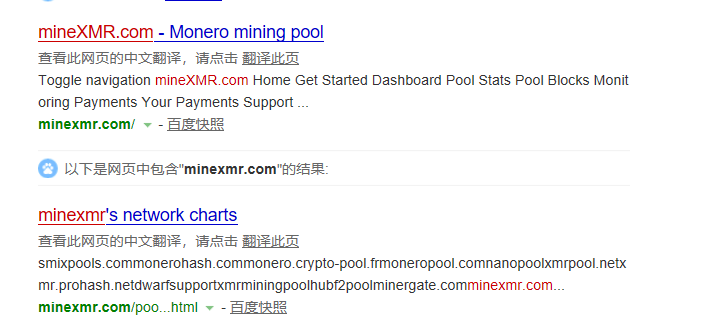

在获取到了sg.minexmr.com域名后,我们完全可以针对此域名在搜索引擎搜索一下相关信息。

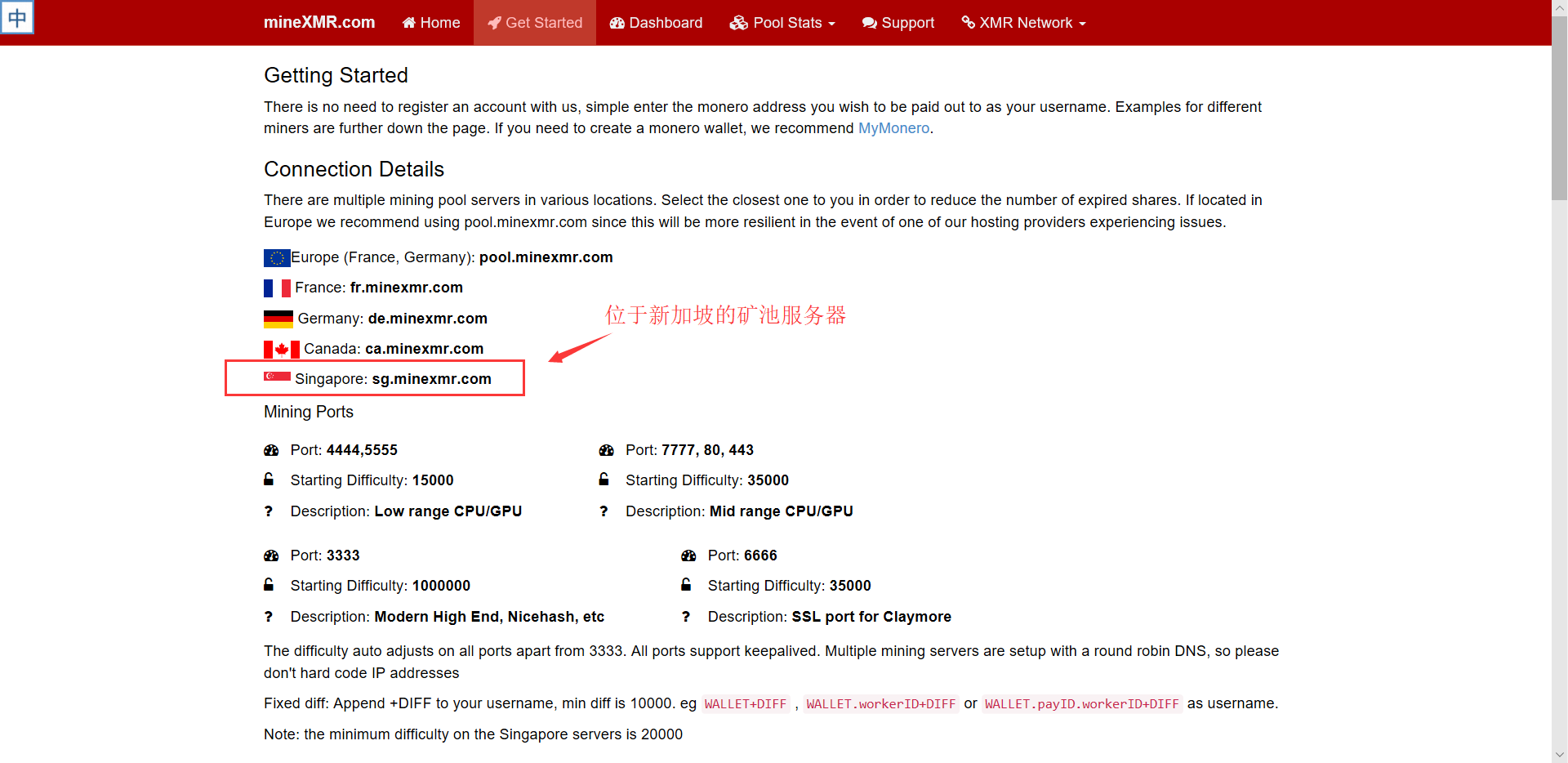

简单对相关结果进行查看,就可知道,这个域名指向的是门罗币挖矿域名。打开minexmr.com网站,我们发现门罗币使用了如下端口进行挖矿,这与日志的端口也符合。

(6) 对日志进行分析

一般来讲,在非正常的时间访问可疑目标,是一种极度可疑的行为。

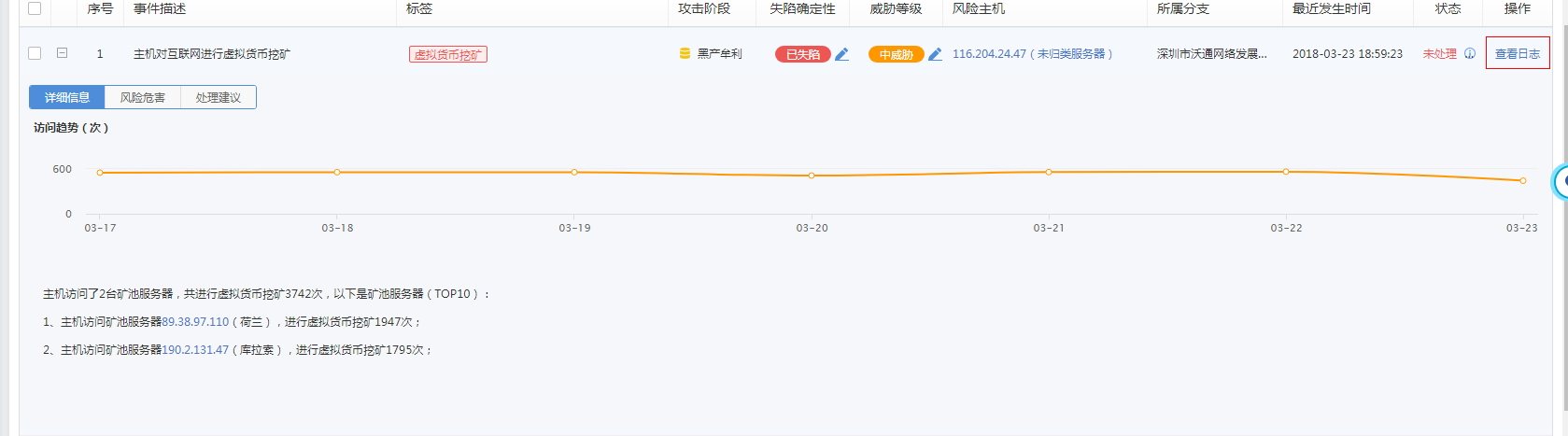

点击【查看日志】进入安全检测日志界面,针对某个IP的访问记录,我们可以看到

在非工作时间,主机对境外IP有较多访问记录,此行为也极度可疑。我们可以和主机使用者确认之后,判断是人为还是挖矿程序行为

(7) 对流量进行分析

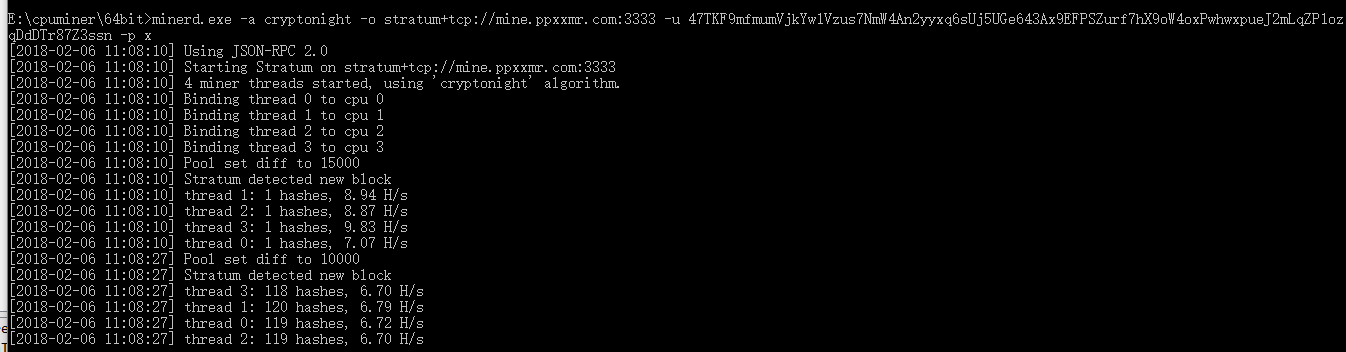

当前的挖矿程序基本都是一键式配置然后运行。大致流程是输入矿池服务器地址和端口,跟上挖矿者的虚拟货币钱包,然后开始挖矿,比如下面这个软件。

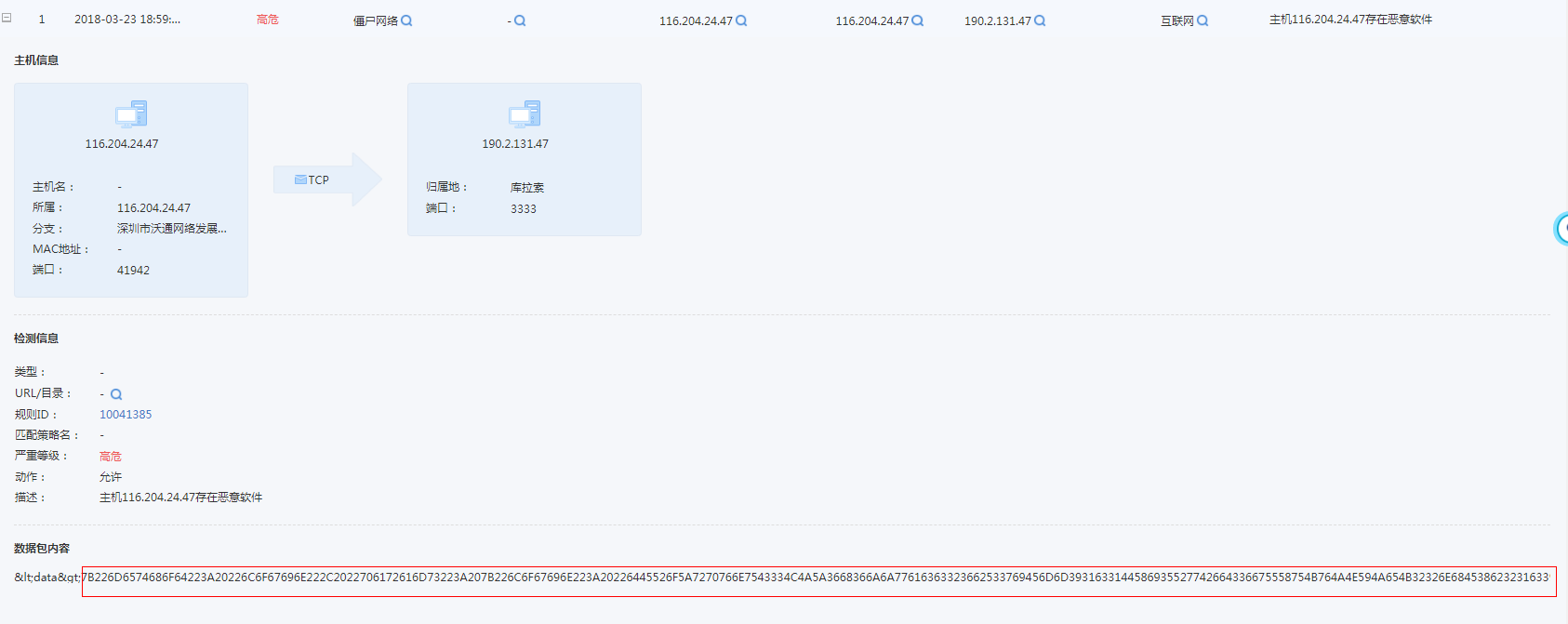

平台数据包举证:

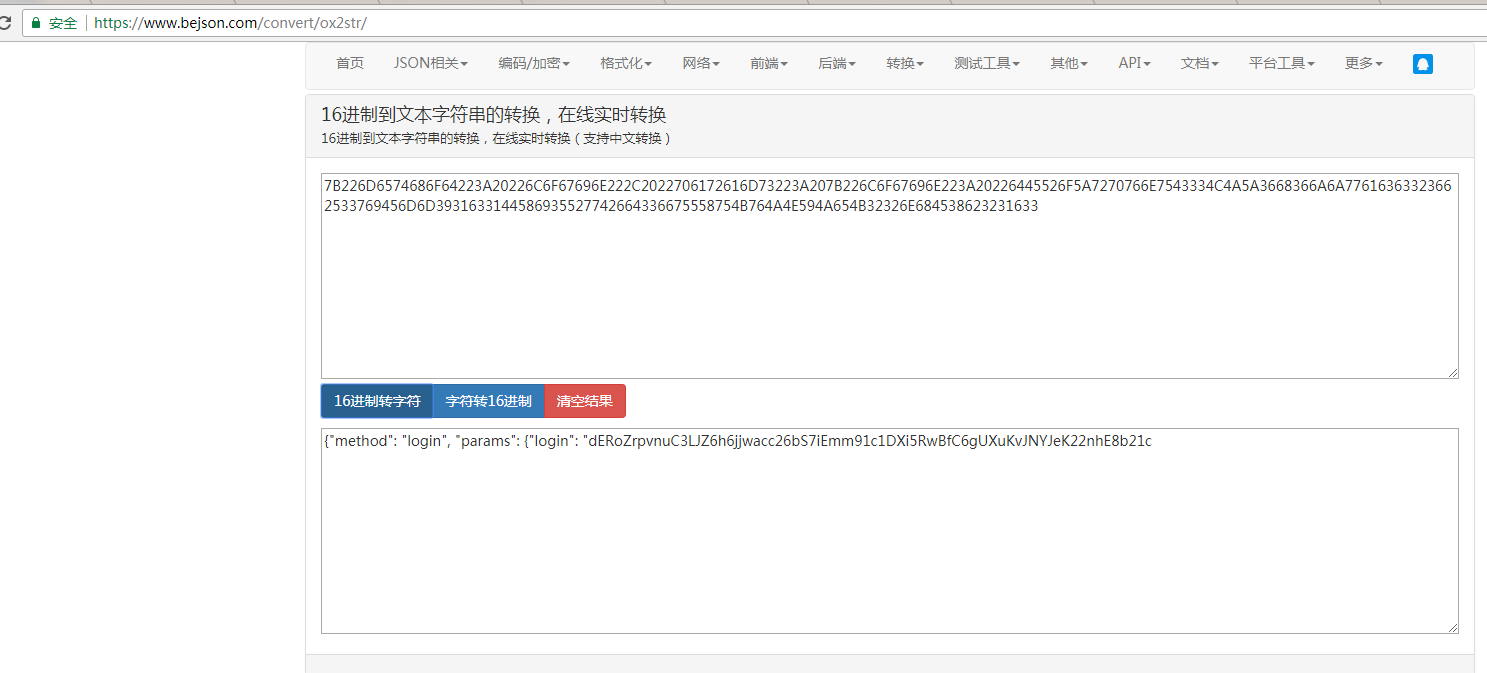

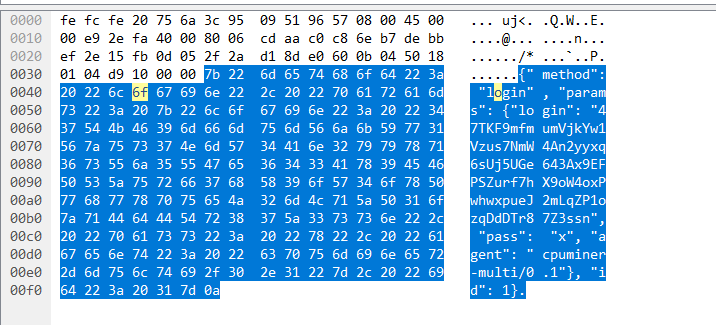

我们可以通过平台查看挖矿原始数据包,并对二进制进行在线字符串转换

Pcap抓包举证:

我们针对挖矿时候的流量进行抓包,然后对关键信息进行抓包分析,可以看到挖矿程序进行登陆或认证。

所以,从终端主机上抓包也是进行验证分析的一个可行方法。

(8) 小结

结合以上种种验证方法,我们基本可以判断主机是否具有挖矿行为。根据经验,我们推荐以微步在线和搜索引擎为主,日志访问记录和流量分析为辅的手段进行综合判断挖矿行为。

2、病毒查杀

主机已被感染之后,才会被黑客远控控制进行虚拟货币挖矿,我们平台通过流量只检测出来它正在挖矿,但并无法定位到底是感染那种恶意软件导致此种异常行为;

(1)而大部分挖矿软件目前都可以被专杀工具查杀到;在此推荐使用深信服EDR工具进行分析并查杀:

http://edr.sangfor.com.cn/tool/SfabAntiBot.zip

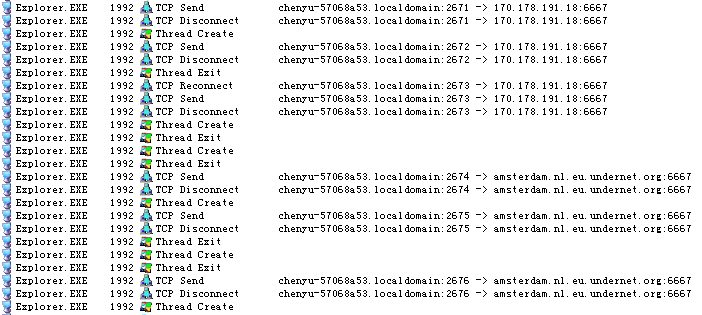

(2)但不排除仍存在专杀工具查杀不出来的情况,(如目前发现的网页挖矿木马,当用户访问被挂马网站时,加载到浏览器中进行挖矿,当关闭浏览器时,挖矿消失,同时挖矿程序程序并不会驻留在本来磁盘中,通过病毒查杀是无法杀到的)假如该挖矿程序正在运行,此时比较便于取证,建议使用,TCPview监控网络,查看到底谁在与平台标记的矿池服务器进行通信;工具下载链接:

https://docs.microsoft.com/en-us/sysinternals/downloads/tcpview

如下,我们使用TCPView查到了2条连接:

chenyu-57068a53.localdomain.2671 -> 170.178.191.191:6667

chenyu-57068a53.localdomain.2674 -> amsterdam.nl.eu.undernet.org.6667

(3)此时定位出explorer.exe程序为恶意程序,并对外持续进行挖矿,此时可以把该程序上传到微步、virustotal等三方机构进行病毒查杀;

(4)如以上方案,仍未查找到,请联系我们的安服人员进行处理;