安全感知平台检测到暴力破解,主要是某主机对其他主机发起了暴力破解的流量,同时被我们安全事件捕捉到;

1、病毒确认

注:以下两个任何已确认OK,可以不用确认另外步骤;

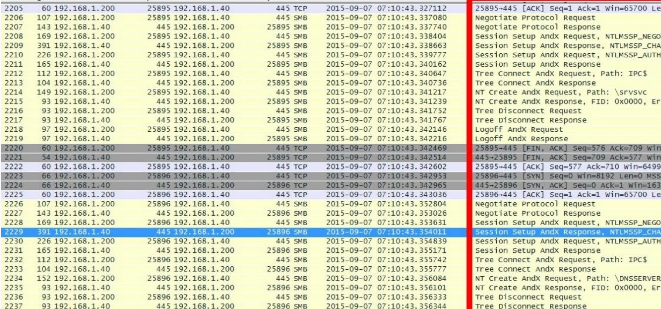

A. 网络流量抓包确认

如某目的主机正在进行暴力破解,可以通过在探针对接镜像口进行抓包进行分析;对应爆破安全事件抓包端口如下:

爆破事件

|

端口

|

常对应安全事件

|

SMB爆破

|

139、445

|

飞客蠕虫、WannaCry、蠕虫

|

RDP爆破

|

3389

|

GobleImposter勒索、蠕虫

|

SSH爆破

|

22

|

跳板攻击、数据盗取

|

FTP爆破

|

23

|

数据盗取

|

SMB爆破:

B. 目的主机确认

B. 目的主机确认

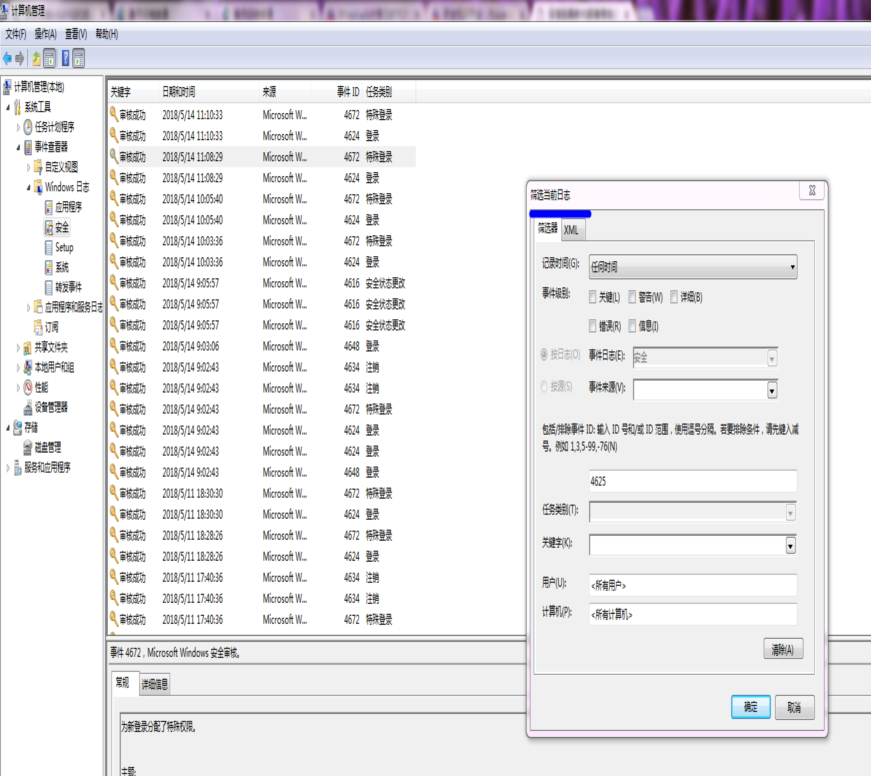

根据安全感知设备检测到暴力破解日志详情,登录受害者主机,根据安全设备提示的爆破时间点,查看操作日志,是否存在大量账号登录失败的情况;

默认情况下Windows Server并未开启审核功能,打开详细步骤请查:

https://jingyan.baidu.com/article/219f4bf7d01887de452d3849.html

【开始】→【运行】→输入 eventvwr.msc

搜索事件ID:4625,过滤的登录失败的日志;

事件ID

|

说明

|

事件ID

|

说明

|

4634

|

帐户被注销

|

4779

|

会话断开连接到Window Station

|

4647

|

用户发起注销

|

4800

|

工作站被锁定

|

4624

|

帐户已成功登录

|

4801

|

工作站被解锁

|

4625

|

帐户登录失败

|

4802

|

屏幕保护程序启用

|

4648

|

试图使用明确的凭证登录

|

4803

|

屏幕保护程序被禁用

|

4675

|

SID被过滤

|

5378

|

所要求的凭证代表是政策所不允许的

|

4649

|

发现重放攻击

|

5632

|

要求对无线网络进行验证

|

4778

|

会话被重新连接到WindowStation

|

56323

|

要求对有线网络进行验证审计对象访问

|

2、病毒查杀

(1)确认主机异常进程

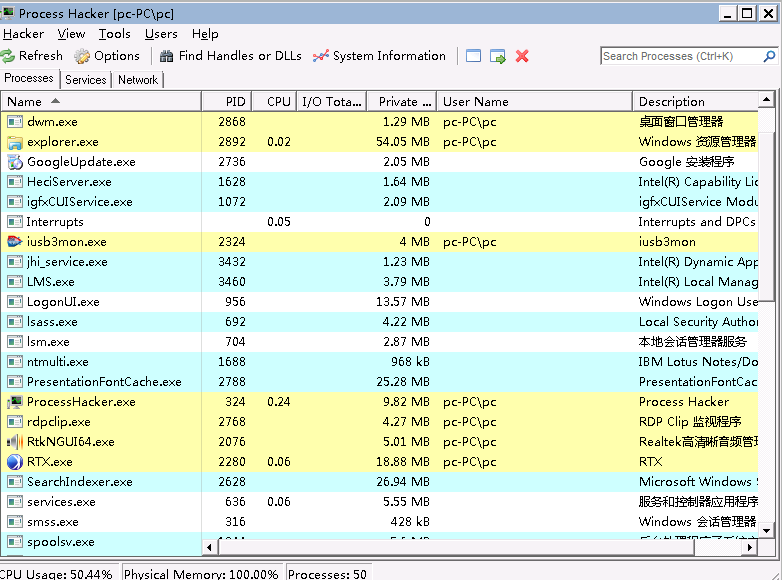

定位到主机的IP后,需要登录到系统上确认是哪一个进程进行了发包数据,从抓到的数据包里面可以看到源数据包的主机地址与端口。在主机上根据端口地址,找到是哪一个进程进行了发包的操作。

建议使用

ProcessHacker可查看所有进程信息,包括进程加载的dll、进程打开的文件、进程读写的注册表等等,也可以将特定进程的内存空间Dump到本地,此外还可以查看网络连接。工具截图如下:

根据源端口,使用工具Process Hacker可以获取到进程名与PID。

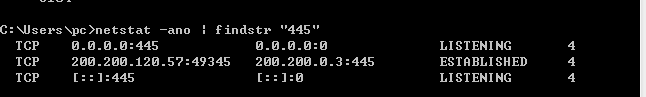

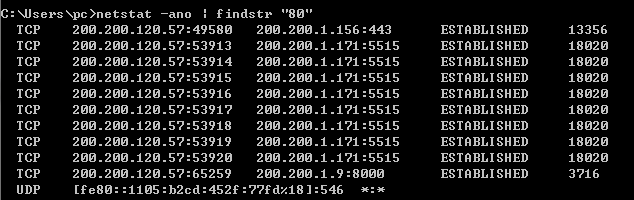

同时也可以使用netstat命名查看当前关于445端口与139端口的进程或者其他端口

(2)进程检查

(2)进程检查

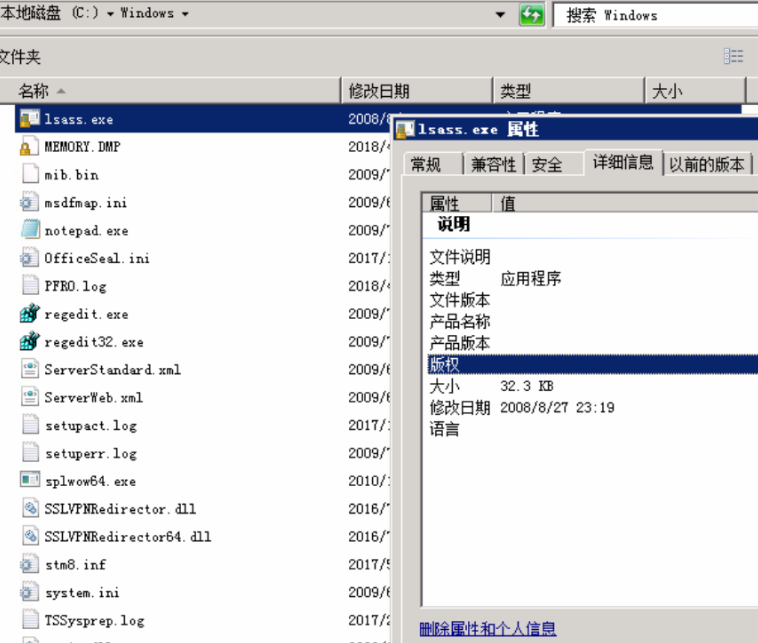

需要重点观察进程、与进程本身的路径、签名MD5等属性

找到源文件的exe程序体,关注其路径与签名等信息。

同时可以将此文件或者md5数值上传到

https://www.virustotal.com/进行查询,进一步确认其危险性。

3、清理程序

由于爆破只是主机对外表现异常行为,而并不清楚问题主机是哪一种病毒引发的爆破行为,同时有些流行病毒家族,通常对杀软有抑制性,或者本身有感染性,需要专杀工具去查杀和修复正常文件,这里不展开讲专杀工具,以下仅列出有专杀工具的流行病毒列表(

建议依次使用以下杀软进行查杀):

EDR通用扫描工具 (

http://edr.sangfor.com.cn/tool/SfabAntiBot.zip)

飞客蠕虫专杀工具(

http://edr.sangfor.com.cn/tool/Kidokiller.zip)

Ramnit专杀工具 (

http://sec.sangfor.com.cn/download/index?file=FxRamnit.exe)

Sality专杀工具 (

http://sec.sangfor.com.cn/download/index?file=SalityKiller.exe)

Virut专杀工具 (

http://sec.sangfor.com.cn/download/index?file=VirutKiller.exe)

Zeus专杀工具 (

http://sec.sangfor.com.cn/download/index?file=ZbotKiller.exe)

Parite专杀工具 (

http://sec.sangfor.com.cn/download/index?file=avast.bat)

Spybot专杀工具 (

http://sec.sangfor.com.cn/download/index?file=FixSpybot.exe)

EmsisoftEmergencyKit:第三方公司Emsisoft提供的本地查杀工具

(

http://sec.sangfor.com.cn/download/index?file=EmsisoftEmergencyKit.exe)

处置说明:

深信服安全感知平台只是通过流量发现该主机存在爆破行为,但无法准确分析出是该主机的业务异常触发的爆破行为,还是病毒行为。因此以上只是我们提供的常用病毒引发的暴力破解的查杀方法;而当遇到平台检测出爆破行为,但使用专杀工具无法查杀到病毒的情况时,建议做如下步骤排查:

1、确认最近是否该主机业务是否存在异常,如卡顿、数据传输异常等;

2、是否最近有调整过业务,导致业务异常;

3、如以上问题都不存在,请联系深信服安全服务工程师;