2017年6月27日晚,印度、俄罗斯、西班牙以及欧洲多国遭受大规模Petya勒索病毒袭击,该病毒远程锁定设备,并索要赎金。其中乌克兰地区受灾害最为严重,政府、银行、电力系统、通讯系统、企业等都受到不同程度的影响。

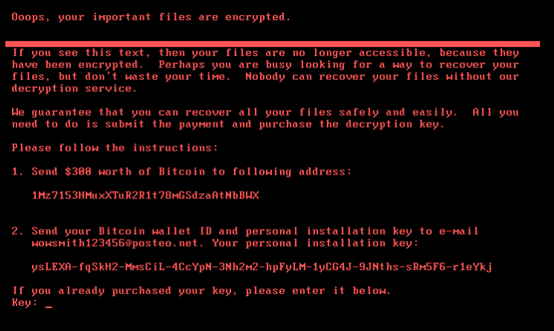

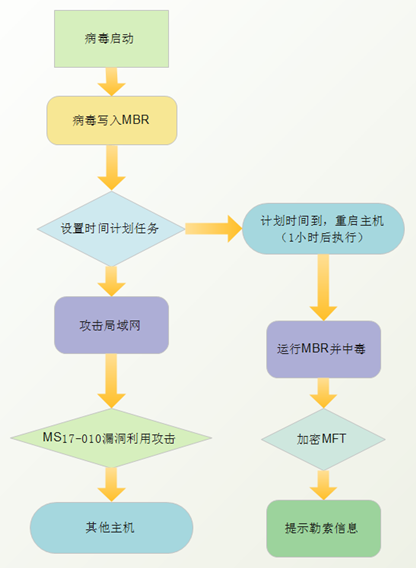

此次攻击者采用早前Petya勒索病毒的变种,其传播方式和WannaCry类似,但该病毒除了使用永恒之蓝(MS17-010)漏洞之外,还罕见使用了黑客的横向渗透攻击技术。在勒索方面与WannaCry等不同之处在于,Petya木马主要通过加密硬盘驱动器主文件表(MFT),致使主引导记录(MBR)不可操作,通过占用物理磁盘上的文件名、大小和位置的信息来限制对完整系统的访问,从而让电脑无法正常启动,故而其影响更加严重。如果想要恢复,需要支付价值相当于300美元的比特币。

由于此次攻击有很强的定向性,所以目前欧洲被感染者较多。目前国内感染量较少,但是考虑到其横向攻击的能力,未来存在较高的风险。

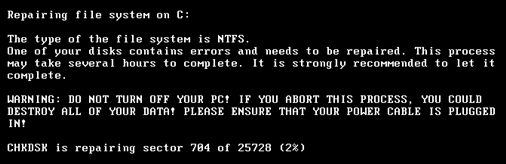

加密时,伪装磁盘修复:

加密后,会出现如下勒索页面: